- Como faço para fazer o ping da varredura com o nmap?

- É ilegal usar o nmap?

- Quais opções você usaria para definir o nmap para pular a descoberta do host de ping?

- Os hackers usam o nmap?

- Como os hackers usam portas abertas?

- O que são comandos Nmap?

- As varreduras do Nmap podem ser detectadas?

- Por que a verificação de portas é perigosa?

- É ilegal fazer ping em um endereço IP?

- O que é varredura agressiva no nmap?

- Como você diria ao Nmap para escanear todas as portas?

- Qual opção Nmap irá impedir o ping de uma máquina alvo?

Como faço para fazer o ping da varredura com o nmap?

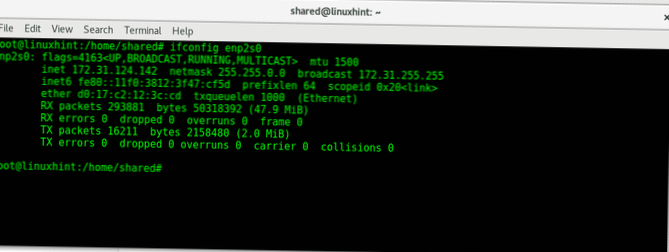

Inicie uma verificação de ping em um segmento de rede usando o seguinte comando:

- #nmap -sn <alvo>

- -PS / PA / PU / PY [lista de portas]: descoberta TCP SYN / ACK, UDP ou SCTP para determinadas portas.

- -PE / PP / PM: testes de descoberta de solicitação de eco, carimbo de data / hora e máscara de rede ICMP.

- -PO [lista de protocolos]: ping do protocolo IP.

É ilegal usar o nmap?

Usar o Nmap não é exatamente um ato ilegal, já que nenhuma lei federal nos Estados Unidos proíbe explicitamente a digitalização de portas. O uso eficaz do Nmap pode proteger a rede do seu sistema de intrusos. No entanto, a verificação de portas não aprovadas por qualquer motivo pode fazer com que você seja preso, demitido, desqualificado ou mesmo proibido por seu ISP.

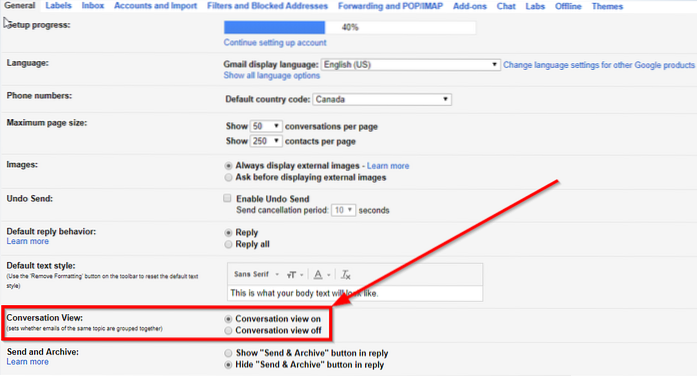

Quais opções você usaria para definir o nmap para pular a descoberta do host de ping?

Para pular a descoberta do host e a varredura da porta, enquanto permite que o NSE seja executado, use as duas opções -Pn -sn juntas. Para máquinas em uma rede Ethernet local, a varredura ARP ainda será realizada (a menos que --disable-arp-ping ou --send-ip seja especificado) porque o Nmap precisa de endereços MAC para fazer uma varredura adicional em hosts alvo.

Os hackers usam o nmap?

O Nmap pode ser usado por hackers para obter acesso a portas não controladas em um sistema. Tudo o que um hacker precisaria fazer para entrar com sucesso em um sistema direcionado seria executar o Nmap nesse sistema, procurar vulnerabilidades e descobrir como explorá-las. Hackers não são as únicas pessoas que usam a plataforma de software, no entanto.

Como os hackers usam portas abertas?

Hackers (ou crackers) mal-intencionados ("black hat") normalmente usam software de varredura de portas para descobrir quais portas estão "abertas" (não filtradas) em um determinado computador e se um serviço real está escutando ou não nessa porta. Eles podem então tentar explorar vulnerabilidades potenciais em qualquer serviço que encontrarem.

O que são comandos Nmap?

Comandos de digitalização básicos

| Meta | Comando | Exemplo |

|---|---|---|

| Verificar um único alvo | nmap [alvo] | nmap 192.168.0.1 |

| Verificar vários alvos | nmap [target1, target2, etc | nmap 192.168.0.1 192.168.0.2 |

| Faça a varredura de uma variedade de hosts | nmap [intervalo de endereços IP] | nmap 192.168.0.1-10 |

| Verificar uma sub-rede inteira | nmap [endereço ip / cdir] | nmap 192.168.0.24/01 |

As varreduras do Nmap podem ser detectadas?

Normalmente, apenas os tipos de varredura que estabelecem conexões TCP completas são registradas, enquanto a varredura Nmap SYN padrão se esgueira. ... Varreduras intrusivas, particularmente aquelas que usam a detecção de versão do Nmap, muitas vezes podem ser detectadas desta forma. Mas apenas se os administradores realmente lerem os registros do sistema regularmente.

Por que a verificação de portas é perigosa?

Quão perigosas são as varreduras de portas? Uma varredura de porta pode ajudar um invasor a encontrar um ponto fraco para atacar e invadir um sistema de computador. ... Só porque você encontrou uma porta aberta, não significa que você pode atacá-la. Mas, depois de encontrar uma porta aberta executando um serviço de escuta, você pode examiná-la em busca de vulnerabilidades.

É ilegal fazer ping em um endereço IP?

Envie alguns milhões de pings de toda a Internet para o mesmo endereço IP do Google, bem, isso é um ataque de negação de serviço. Não funcionará no Google, mas é ilegal em muitas partes do mundo e provavelmente causará alguns problemas para os ISPs pelos quais passar.

O que é varredura agressiva no nmap?

Varredura agressiva

O Nmap tem um modo agressivo que permite a detecção de SO, detecção de versão, verificação de script e traceroute. Você pode usar o argumento -A para realizar uma varredura agressiva.

Como você diria ao Nmap para escanear todas as portas?

Para começar, baixe e instale o Nmap do nmap.site da org e, em seguida, inicie um prompt de comando. Digitar nmap [hostname] ou nmap [ip_address] iniciará uma varredura padrão. Uma varredura padrão usa 1000 portas TCP comuns e tem Host Discovery habilitado. A descoberta de host realiza uma verificação para ver se o host está online.

Qual opção Nmap irá impedir o ping de uma máquina alvo?

Por padrão, o Nmap só executa sondagens pesadas, como varreduras de portas, detecção de versão ou detecção de SO contra hosts que estão ativos. Para alterar este comportamento, usamos a opção -Pn (sem opção de ping). Com esta opção, o nmap continua a executar sua função, como se o host estivesse ativo.

Naneedigital

Naneedigital

![Pesquisa no Tabs Board e troca para uma guia aberta com um comando de voz [Chrome]](https://naneedigital.com/storage/img/images_1/tabs_board_search_and_switch_to_an_open_tab_with_a_voice_command_chrome.png)