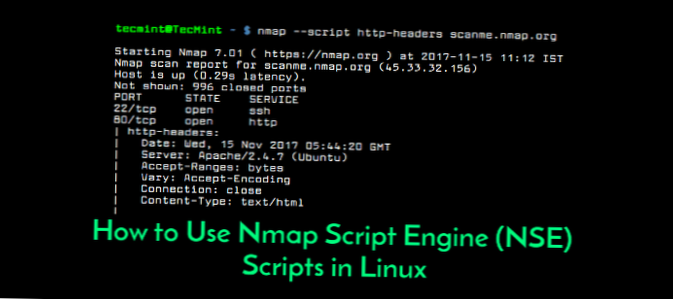

- Como executo o Nmap a partir do prompt de comando?

- Como eu inicio o Nmap no Linux?

- Qual é o uso do comando Nmap no Linux?

- Como faço para escanear uma rede com o nmap?

- Qual é o comando Nmap?

- O que é o comando netstat?

- Como posso saber se o Nmap está instalado no Linux?

- Qual comando faz a varredura de porta completa mais rápida?

- Como os hackers usam portas abertas?

- Como faço para abrir uma porta no Linux?

- O que é varredura agressiva no nmap?

- O que é Sudo nmap?

Como executo o Nmap a partir do prompt de comando?

Para começar, baixe e instale o Nmap do nmap.site da org e, em seguida, inicie um prompt de comando. Digitar nmap [hostname] ou nmap [ip_address] iniciará uma varredura padrão. Uma varredura padrão usa 1000 portas TCP comuns e tem Host Discovery habilitado. A descoberta de host realiza uma verificação para ver se o host está online.

Como eu inicio o Nmap no Linux?

Instale o Nmap

- No CentOS. yum install nmap.

- No Debian. apt-get install nmap.

- No Ubuntu. sudo apt-get install nmap. Usando o scanner de segurança Nmap. Em seguida, você pode executar o comando “nmap” em um terminal, acompanhado pelo IP ou endereço do site do alvo e os vários parâmetros disponíveis.

Qual é o uso do comando Nmap no Linux?

Nmap, abreviação de Network Mapper, é uma ferramenta gratuita de código aberto para varredura de vulnerabilidades e descoberta de rede. Os administradores de rede usam o Nmap para identificar quais dispositivos estão rodando em seus sistemas, descobrindo hosts que estão disponíveis e os serviços que eles oferecem, encontrando portas abertas e detectando riscos de segurança.

Como faço para escanear uma rede com nmap?

Encontre dispositivos conectados à sua rede com nmap

- Etapa 1: Abra a linha de comando do Ubuntu. ...

- Etapa 2: Instale a ferramenta de digitalização em rede nmap. ...

- Etapa 3: obtenha o intervalo de IP / máscara de sub-rede de sua rede. ...

- Etapa 4: verifique a rede em busca de dispositivos conectados com nmap. ...

- Etapa 5: Saia do Terminal.

Qual é o comando Nmap?

Nmap é a abreviatura de Network Mapper. É uma ferramenta de linha de comando do Linux de código aberto que é usada para escanear endereços IP e portas em uma rede e para detectar aplicativos instalados. O Nmap permite que os administradores de rede encontrem quais dispositivos estão rodando em sua rede, descubram portas e serviços abertos e detectem vulnerabilidades.

O que é o comando netstat?

O comando netstat gera telas que mostram o status da rede e estatísticas de protocolo. Você pode exibir o status dos terminais TCP e UDP em formato de tabela, informações da tabela de roteamento e informações da interface. As opções usadas com mais frequência para determinar o status da rede são: s, r e i .

Como faço para saber se o Nmap está instalado no Linux?

Para testar a versão atualmente instalada do NMAP use o comando 'nmap --version'. Se você estiver mudando para a versão 7.40 isso deve servir, mas algumas capturas de tela podem ser diferentes. NOTA: Você também pode testar os outros utilitários com a opção '--version' após o nome do utilitário.

Qual comando faz a varredura de porta completa mais rápida?

Uma maneira mais poderosa de escanear suas redes é usar o Nmap para realizar um escaneamento de host. Ao contrário de uma varredura de ping, uma varredura de host envia ativamente pacotes de solicitação ARP para todos os hosts conectados à sua rede.

Como os hackers usam portas abertas?

Hackers (ou crackers) mal-intencionados ("black hat") normalmente usam software de varredura de portas para descobrir quais portas estão "abertas" (não filtradas) em um determinado computador e se um serviço real está escutando ou não nessa porta. Eles podem então tentar explorar vulnerabilidades potenciais em qualquer serviço que encontrarem.

Como faço para abrir uma porta no Linux?

Liste todas as portas abertas. Antes de abrir uma porta no Linux, vamos primeiro verificar a lista de todas as portas abertas e escolher uma porta efêmera para abrir dessa lista. Podemos usar o comando netstat para listar todas as portas abertas, incluindo as de TCP, UDP, que são os protocolos mais comuns para transmissão de pacotes na camada de rede.

O que é varredura agressiva no nmap?

Varredura agressiva

O Nmap tem um modo agressivo que permite a detecção de SO, detecção de versão, verificação de script e traceroute. Você pode usar o argumento -A para realizar uma varredura agressiva.

O que é Sudo nmap?

sudo nmap –F 192.168.1.34. sudo nmap –F 192.168.1.34. O Nmap verifica as 1000 portas mais usadas por padrão. A opção –F reduz esse número para 100. Isso pode aumentar drasticamente a velocidade de digitalização, ao mesmo tempo que verifica as portas mais usadas.

Naneedigital

Naneedigital