- Como os hackers podem ser rastreados ou identificados?

- Como os hackers são pegos?

- Como os hackers permanecem anônimos?

- Quais informações os hackers procuram?

- O netstat mostra hackers?

- Você pode descobrir quem invadiu seu e-mail?

- Os hackers vão para a prisão?

- Como os hackers escondem seu IP?

- Onde os hackers aprendem a hackear?

- Você pode ser rastreado no Tor?

- Qual VPN os hackers usam?

- Como posso ocultar minha identidade online?

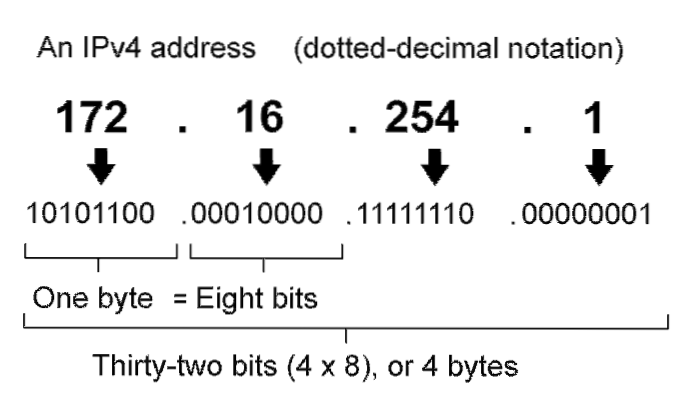

Como os hackers podem ser rastreados ou identificados?

A primeira etapa para identificar um hacker é rastrear o endereço IP do invasor. ... O outro método de rastrear um hacker é usando o Servidor de Nomes de Domínio (DNS). DNS são máquinas conectadas à Internet que rastreiam endereços IP e nomes de domínio de outros PCs.

Como os hackers são pegos?

Os hackers costumam usar software seguro, como um servidor proxy, para ocultar sua identidade e canalizar suas comunicações por meio de muitos países diferentes, a fim de evitar a detecção. ... A combinação dessas ferramentas permite que cometam seus crimes sem serem detectados e em países onde sabem que não podem ser processados.

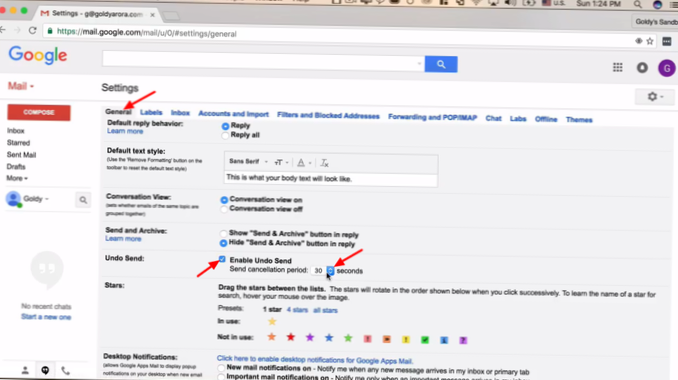

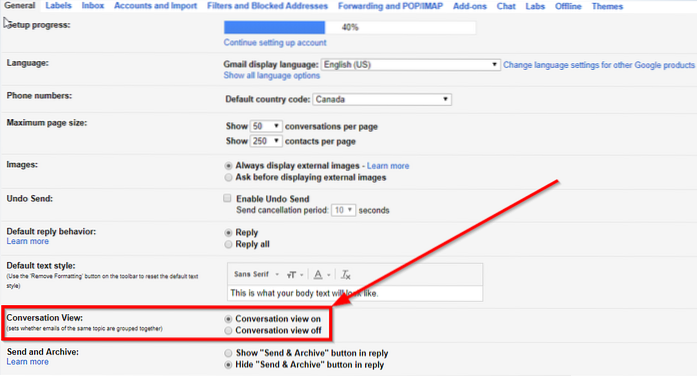

Como os hackers permanecem anônimos?

Em vez disso, use serviços de e-mail anônimo ou remailers. Os serviços de e-mail anônimo permitem que você envie um e-mail para alguém sem deixar rastros de você, especialmente se estiver associado a acesso VPN ou TOR. Remailers são um serviço através do qual você pode enviar de uma conta de e-mail real e o remailer irá encaminhá-lo anonimamente.

Quais informações os hackers procuram?

Hackers qualificados podem obter acesso ao seguinte: Números de cartão de crédito. Sua conta bancária. Seu número de previdência social.

O netstat mostra hackers?

Se o malware em nosso sistema pode nos causar algum mal, ele precisa se comunicar com o centro de comando e controle executado pelo hacker. ... Netstat é projetado para identificar todas as conexões com o seu sistema. Vamos tentar usá-lo para ver se existem conexões incomuns.

Você pode descobrir quem invadiu seu e-mail?

A resposta curta é, é extremamente improvável que você descubra quem invadiu sua conta de e-mail. Não há quase nada que você possa fazer.

Os hackers vão para a prisão?

Hacking (ou mais formalmente, "acesso não autorizado a computador") é definido na lei da Califórnia como acessar conscientemente qualquer computador, sistema de computador ou rede sem permissão. ... Geralmente é uma contravenção, punível com até um ano na prisão do condado.

Como os hackers escondem seu IP?

TOR- O Onion Router é outro método popular usado por criminosos cibernéticos para esconder seus rastros. A rede Tor em termos mais simples soa como um proxy com esteróides. A rede refletirá sua conexão em vários pontos para fornecer um alto grau de anonimato.

Onde os hackers aprendem a hackear?

Resposta curta: por autoaprendizagem e por meio de fóruns privados, mas hoje em dia existem cursos disponíveis ao público graças ao surgimento do pen-test (hacking legal). Resposta longa: ser um “hacker” requer conhecimento de muitos subcampos de TI.

Você pode ser rastreado no Tor?

Embora o Tor forneça um nível muito mais alto de anonimato do que um navegador normal, não é 100% seguro. Seu local ficará oculto e seu tráfego não poderá ser rastreado, mas algumas pessoas ainda podem ver sua atividade de navegação - pelo menos parte dela.

Qual VPN os hackers usam?

NordVPN interrompe ataques de spoofing de DNS (também impedimos vazamentos de DNS! Ao usar NordVPN ou qualquer outra VPN, use nosso teste gratuito de vazamento de DNS para ter certeza de que está seguro). À medida que o seu sinal DNS viaja do servidor DNS do NordVPN através do seu túnel criptografado, é virtualmente impossível para os hackers corromperem esse sinal de qualquer forma.

Como posso ocultar minha identidade online?

Primeiro, você pode usar uma rede privada virtual (VPN). Para a maioria das intenções e finalidades, uma VPN obscurece seu endereço IP e um proxy faz o mesmo - e em alguns casos, ainda melhor. Uma VPN é uma rede privada criptografada que “túneis” por meio de uma rede pública (geralmente a Internet) para conectar sites ou usuários remotos.

Naneedigital

Naneedigital