Guia do iniciante para nmap - Parte 1

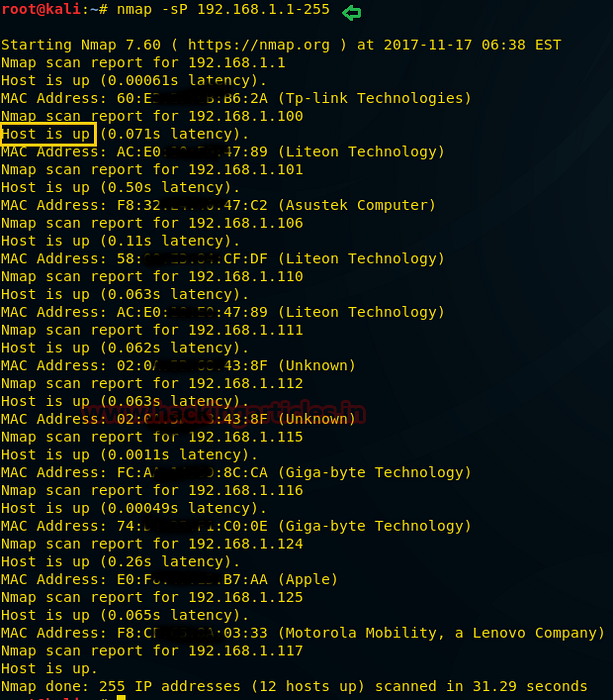

- Execute uma varredura de ping rápida de uma sub-rede da rede. ...

- Execute uma varredura SYN de uma sub-rede de rede. ...

- Execute uma varredura de conexão TCP de uma sub-rede da rede. ...

- Faça a varredura de uma porta específica, lista de portas ou intervalo de portas em um host remoto ou sub-rede. ...

- Captura de banner para identificar a versão / tipo do sistema operacional e a versão / tipo do serviço. ...

- Aumentando ou diminuindo a velocidade das varreduras.

- É ilegal usar o nmap?

- Como eu inicio o nmap?

- O Nmap é fácil de usar?

- Os hackers usam o nmap?

- As varreduras do Nmap podem ser detectadas?

- Por que a verificação de portas é perigosa?

- Por que o Nmap não está funcionando?

- Quanto tempo o Nmap leva para escanear todas as portas?

- Como os hackers usam portas abertas?

- Para que é normalmente usado o Nmap?

- Qual é a diferença entre nmap e wirehark?

- O que é a ferramenta nikto?

É ilegal usar o nmap?

Usar o Nmap não é exatamente um ato ilegal, já que nenhuma lei federal nos Estados Unidos proíbe explicitamente a digitalização de portas. O uso eficaz do Nmap pode proteger a rede do seu sistema de intrusos. No entanto, a verificação de portas não aprovadas por qualquer motivo pode fazer com que você seja preso, demitido, desqualificado ou mesmo proibido por seu ISP.

Como eu inicio o nmap?

Para começar, baixe e instale o Nmap do nmap.site da org e, em seguida, inicie um prompt de comando. Digitar nmap [hostname] ou nmap [ip_address] iniciará uma varredura padrão. Uma varredura padrão usa 1000 portas TCP comuns e tem Host Discovery habilitado. A descoberta de host realiza uma verificação para ver se o host está online.

O Nmap é fácil de usar?

O processo de instalação do Nmap é fácil, mas varia de acordo com o seu sistema operacional. As versões do programa para Windows, Mac e Linux podem ser baixadas aqui.

Os hackers usam o nmap?

O Nmap pode ser usado por hackers para obter acesso a portas não controladas em um sistema. Tudo o que um hacker precisaria fazer para entrar com sucesso em um sistema direcionado seria executar o Nmap nesse sistema, procurar vulnerabilidades e descobrir como explorá-las. Hackers não são as únicas pessoas que usam a plataforma de software, no entanto.

As varreduras do Nmap podem ser detectadas?

Normalmente, apenas os tipos de varredura que estabelecem conexões TCP completas são registradas, enquanto a varredura Nmap SYN padrão se esgueira. ... Varreduras intrusivas, particularmente aquelas que usam a detecção de versão do Nmap, muitas vezes podem ser detectadas desta forma. Mas apenas se os administradores realmente lerem os registros do sistema regularmente.

Por que a verificação de portas é perigosa?

Quão perigosas são as varreduras de portas? Uma varredura de porta pode ajudar um invasor a encontrar um ponto fraco para atacar e invadir um sistema de computador. ... Só porque você encontrou uma porta aberta, não significa que você pode atacá-la. Mas, depois de encontrar uma porta aberta executando um serviço de escuta, você pode examiná-la em busca de vulnerabilidades.

Por que o Nmap não está funcionando?

RE: NMAP não funciona

- Você deve ter informações L3 (ARP) de alguma fonte - DHCP, porta SPAN, roteador, etc. para NMAP funcionar. Novamente faz sentido porque o NMAP é baseado em IP. - Obviamente, o firewall precisa permitir a varredura de portas.

Quanto tempo o Nmap leva para escanear todas as portas?

Portanto, o tempo total que o Nmap vai gastar varrendo a rede pode ser extrapolado, aproximadamente, multiplicando 21 minutos por host pelo número de hosts online. Se a detecção de versão ou UDP também estiver sendo feita, você também terá que observar as estimativas de tempo para aqueles.

Como os hackers usam portas abertas?

Hackers (ou crackers) mal-intencionados ("black hat") normalmente usam software de varredura de portas para descobrir quais portas estão "abertas" (não filtradas) em um determinado computador e se um serviço real está escutando ou não nessa porta. Eles podem então tentar explorar vulnerabilidades potenciais em qualquer serviço que encontrarem.

Qual é o Nmap normalmente usado para?

Nmap, abreviação de Network Mapper, é uma ferramenta gratuita de código aberto para varredura de vulnerabilidades e descoberta de rede. Os administradores de rede usam o Nmap para identificar quais dispositivos estão rodando em seus sistemas, descobrindo hosts que estão disponíveis e os serviços que eles oferecem, encontrando portas abertas e detectando riscos de segurança.

Qual é a diferença entre nmap e threadshark?

Ambas ferramentas muito úteis, o Nmap permite que você escaneie um objeto em busca de portas de escuta, descubra serviços em uma rede e muito mais. O Wireshark permite registrar o tráfego da rede e analisá-lo. Ambos aproveitam o winpcap para funcionar no Windows.

O que é a ferramenta nikto?

Nikto é um scanner de vulnerabilidade de linha de comando de software livre que verifica os servidores da web em busca de arquivos / CGIs perigosos, software de servidor desatualizado e outros problemas. Ele executa verificações genéricas e específicas do tipo de servidor. Ele também captura e imprime todos os cookies recebidos.

Naneedigital

Naneedigital