10 etapas para proteger o SSH aberto

- Nomes de usuário e senhas fortes. ...

- Configurar intervalo de tempo limite de inatividade. ...

- Desativar senhas vazias. ...

- Limitar o acesso SSH dos usuários. ...

- Use apenas o protocolo SSH 2. ...

- Permitir apenas clientes específicos. ...

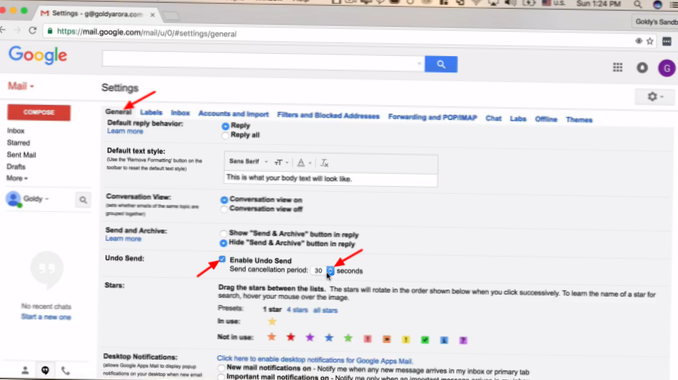

- Habilitar autenticação de dois fatores. ...

- Use chaves públicas / privadas para autenticação.

- Por que SSH é ruim?

- É seguro SSH aberto?

- Como faço para proteger o servidor SSH?

- O que é SSH remoto?

- O SSH é seguro o suficiente?

- O que acontece quando a porta 22 abre?

- É possível hackear SSH?

- Qual porta devo usar para SSH?

- A porta 22 é segura?

- Como faço para proteger o SSH no Ubuntu?

- Como faço para fortalecer o Ubuntu 18.04 Servidor?

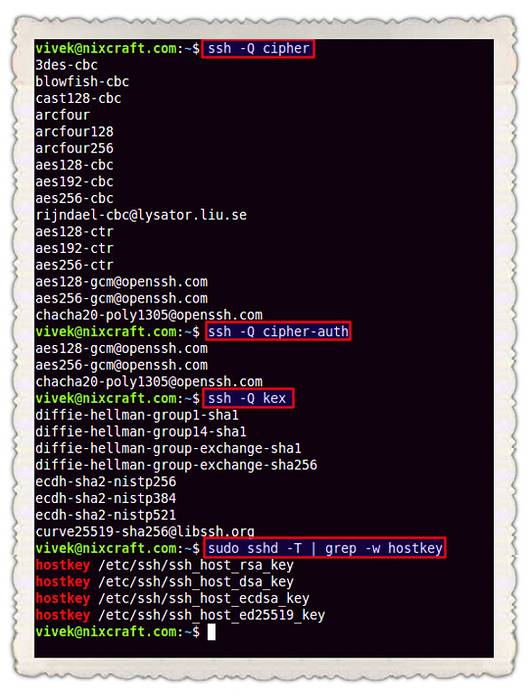

- Qual é o uso do OpenSSH?

Por que SSH é ruim?

Usuários descuidados: quando os usuários são autorizados a usar autenticação de chave pública SSH, eles podem ser descuidados no manuseio de suas chaves privadas, colocando-as em locais inseguros, copiando-as para vários computadores e não os protegendo com senhas fortes.

É seguro SSH aberto?

OpenSSH é o padrão para acesso remoto seguro a * servidores do tipo Unix, substituindo o protocolo telnet não criptografado. SSH (e seu sub-protocolo de transferência de arquivos SCP) garante que a conexão de seu computador local para o servidor seja criptografada e segura.

Como faço para proteger o servidor SSH?

- Definir intervalo de tempo limite inativo. O intervalo de tempo limite de inatividade é a quantidade de tempo em que uma sessão SSH pode ficar inativa. ...

- Desativar senhas vazias. Existem algumas contas de usuário do sistema que são criadas sem senhas. ...

- Desativar encaminhamento X11. ...

- Limitar o máximo de tentativas de autenticação. ...

- Desativar SSH em desktops.

O que é SSH remoto?

SSH remoto é uma pequena ferramenta auxiliar originalmente para Windows para iniciar rapidamente o Putty e se conectar a um servidor potencial em que você está trabalhando no momento. Embora o cliente SSH padrão seja Putty, o SSH remoto suporta o cliente SSH padrão do Linux e Mac, ou qualquer outro cliente ssh chamado ssh que também seja acessível globalmente.

O SSH é seguro o suficiente?

Se você estiver usando autenticação de chave pública para SSH, ninguém poderá fazer login no servidor sem ter a chave privada correspondente. Isso é tão seguro e geralmente mais seguro do que a autenticação por senha. A criptografia que o OpenSSH fornece é de última geração; não há maneira conhecida de quebrá-lo.

O que acontece quando a porta 22 abre?

Se você tiver a porta 22 aberta e um daemon SSH rodando nela, você provavelmente verá centenas, senão 1000, ou mais tentativas de login todos os dias. Provavelmente, na maior parte, testes de “scripts infantis” para login / senhas padrão ou comuns. Um desperdício total dos recursos do seu servidor e um enorme risco de segurança.

É possível hackear SSH?

SSH é um dos protocolos mais comuns em uso em infraestruturas de TI modernas e, por isso, pode ser um vetor de ataque valioso para hackers. Uma das maneiras mais confiáveis de obter acesso SSH aos servidores é por meio de credenciais de força bruta.

Qual porta devo usar para SSH?

A porta padrão para conexões de cliente SSH é 22; para alterar esse padrão, insira um número de porta entre 1024 e 32.767. A porta padrão para conexões de cliente Telnet é 23; para alterar esse padrão, insira um número de porta entre 1024 e 32.767.

A porta 22 é segura?

Evite a porta 22

A porta 22 é a porta padrão para conexões SSH. Se você usar uma porta diferente, adiciona um pouco de segurança através da obscuridade ao seu sistema. A segurança através da obscuridade nunca é considerada uma medida de segurança verdadeira, e tenho criticado isso em outros artigos.

Como faço para proteger o SSH no Ubuntu?

Proteja o servidor SSH no Ubuntu

- Alterar a porta SSH padrão.

- Use SSH2.

- Use uma lista de permissões e uma lista negra para limitar o acesso do usuário.

- Desativar login root.

- Ocultar o último login.

- Restringir logins SSH a endereços IP específicos.

- Desativar autenticação de senha.

- Desabilitar .rhosts.

Como faço para fortalecer o Ubuntu 18.04 Servidor?

As dicas e truques a seguir são maneiras fáceis de proteger rapidamente um servidor Ubuntu.

- Mantenha o sistema atualizado. ...

- Contas. ...

- Certifique-se de que apenas a raiz tem UID de 0. ...

- Verificar contas com senhas vazias. ...

- Bloquear contas. ...

- Adicionando novas contas de usuário. ...

- Configuração Sudo. ...

- IpTables.

Qual é o uso do OpenSSH?

OpenSSH é uma versão disponível gratuitamente da família de ferramentas de protocolo Secure Shell (SSH) para controlar remotamente ou transferir arquivos entre computadores. As ferramentas tradicionais usadas para realizar essas funções, como telnet ou rcp, não são seguras e transmitem a senha do usuário em texto não criptografado quando usadas.

Naneedigital

Naneedigital